- 著者

- 国島 正義 松尾 直樹 竹田 明希子 村尾 正樹 今井 秀樹

- 出版者

- 一般社団法人 日本臨床救急医学会

- 雑誌

- 日本臨床救急医学会雑誌 (ISSN:13450581)

- 巻号頁・発行日

- vol.19, no.5, pp.657-663, 2016-10-31 (Released:2016-10-31)

- 参考文献数

- 11

- 被引用文献数

- 1

目的:院内トリアージ用紙の運用の効果と院内トリアージにおける看護師の判断の実態,および看護師の行う院内トリアージに関する問題点,改善点を明らかにすること。方法:実際に院内トリアージを行った1,382件を集計し解析を行った。また,トリアージナース18名を対象とした看護師判断の質問紙調査を行った。結果:院内トリアージでは呼吸数,および二次トリアージの記入率が低い結果となり,質問紙調査でも他の項目に比べて呼吸数と二次トリアージを必ず記入するという回答率は低かった。呼吸数の記入率に対して,看護師経験年数,体温,血圧,SpO2,および意識レベルの記入が関連しており,二次トリアージの記入率には,看護師経験年数,一次トリアージ評価,およびSpO2の記入が関連していた。結論:トリアージナースによる院内トリアージ用紙の運用では,呼吸数および二次トリアージ評価の記入率が低く,その記入率に影響する因子が明らかとなった。

4 0 0 0 量子計算によるECDLPの効率的解法について

- 著者

- 四方 順司 鈴木 譲 今井 秀樹

- 出版者

- 一般社団法人電子情報通信学会

- 雑誌

- 電子情報通信学会技術研究報告. ISEC, 情報セキュリティ (ISSN:09135685)

- 巻号頁・発行日

- vol.99, no.329, pp.9-15, 1999-09-24

量子計算の分野において最も衝撃的だったのは、1994年のShorによる素因数分解問題、及び有限体上の離散対数問題が多項式時間で解けるという結果であった。ここで、我々は、はたしてShorのアルゴリズムが楕円曲線上の離散対数問題にもそのまま適用できるのかという問題を考えてみる。本論文では、実際に楕円曲線上の離散対数問題に対するShorのアルゴリズムを明確に記述することで、難なく適用できることを確認する。更に、Shorのアルゴリズム以外に、Kitaevのアルゴリズムを用いることでも楕円曲線上の離散対数問題を多項式時間で解くことが可能である。従って、楕円曲線上の離散対数問題に対するKitaevのアルゴリズムを考察することも本稿の目的としている。

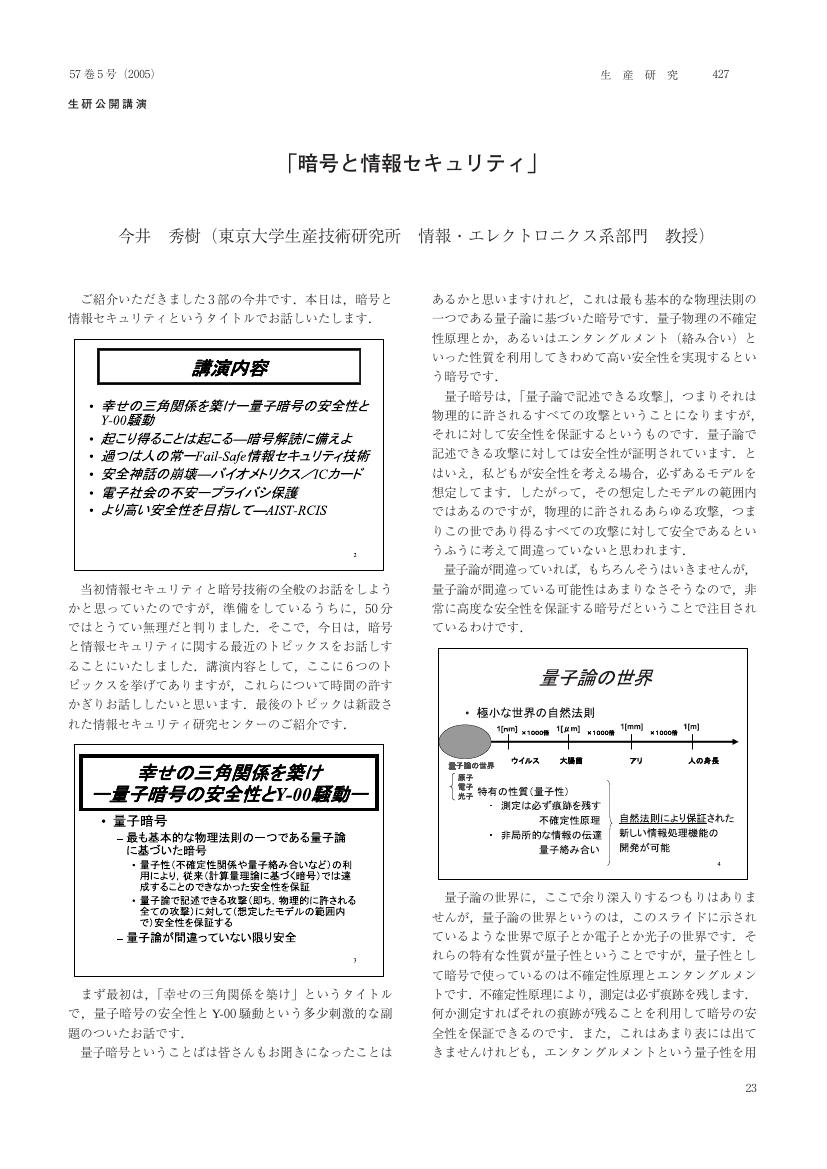

3 0 0 0 OA 「暗号と情報セキュリティ」

- 著者

- 今井 秀樹

- 出版者

- 東京大学生産技術研究所

- 雑誌

- 生産研究 (ISSN:0037105X)

- 巻号頁・発行日

- vol.57, no.5, pp.427-440, 2005 (Released:2006-11-02)

3 0 0 0 7-18 軟判定復号方式によるリードソロモン符号の訂正能力の向上

- 著者

- 土居 信数 今井 秀樹 泉田 守司 三田 誠一

- 出版者

- 一般社団法人映像情報メディア学会

- 雑誌

- テレビジョン学会全国大会講演予稿集

- 巻号頁・発行日

- no.23, pp.185-186, 1987-07-01

- 著者

- 宮崎 邦彦 岩村 充 松本 勉 佐々木 良一 吉浦 裕 松木 武 秦野 康生 手塚 悟 今井 秀樹

- 出版者

- 一般社団法人情報処理学会

- 雑誌

- 情報処理学会論文誌 (ISSN:18827764)

- 巻号頁・発行日

- vol.46, no.8, pp.1871-1879, 2005-08-15

- 被引用文献数

- 1

電子署名技術の利用にあたっては,署名者は秘密鍵を安全に管理する必要がある.一般には,秘密鍵を安全に管理することは署名者自身にとって利益となると考えられているが,署名者の状況によっては,安全に管理することが利益とならないケースも生じうる.本稿では,署名者が債務超過に近い状態にある債務者である場合を例にあげて,署名鍵の自己暴露が債権者に対する攻撃となることを指摘する.さらに債務者が鍵自己暴露の可能性を持つことが,債権者?債務者間の債務縮減交渉に与える影響について分析を行い,この問題への対策の方針と例を示す.In application of digital signature technology, a signer needs to manage his/her private key safely. Keeping the private key safely is seemingly profit for the signer him/herself, but this may not true in certain situation. In this paper, the case where the signer is an obligor who is almost crushed by debt is mentioned as an example and we point out that self-compromising the signing private key by the obligor serves as an attack on a creditor. Furthermore, we analyze how it affects on the debt curtailment bargaining between a creditor and an obligor that the obligor has private key self-compromising, and show examples for countermeasure.

2 0 0 0 Valkyrie:非静的ネットワークに適応可能な匿名通信方式

- 著者

- 山中 晋爾 古原和邦 今井 秀樹

- 出版者

- 一般社団法人情報処理学会

- 雑誌

- 情報処理学会論文誌 (ISSN:18827764)

- 巻号頁・発行日

- vol.46, no.8, pp.2025-2035, 2005-08-15

- 被引用文献数

- 2 1

ネットワークにおいて匿名通信を実現する手法は,これまでに数多く提案されている.しかしながら,ネットワーク構造が変化してしまうような非静的なネットワークを持つ通信基盤において匿名通信を実現する手法は,Peer to Peer(P2P)の基盤技術を用いた方法しか提案されていない.本論文ではP2P基盤技術を用いず,既存のオニオン・ルーティングをベースとした,新しい匿名通信方式Valkyrie を提案する.Valkyrieでは,オニオン・ルーティングに対して新しいオニオン:代替オニオンおよびバックトラックオニオン,を導入した.これらの新しいオニオンを利用すれば,メッセージ送信途中に分断された経路を迂回することが可能となる.この結果,Valkyrieを用いることで非静的ネットワークにおいて匿名通信を実現できる.This paper proposes new anonymous routing scheme Valkyrie. Although, previous works in the literature already addresses the question of anonymity in packet networks, these solutions usually cannot apply to unstable networks, where the network topology changes dynamically. Valkyrie is based multiple encryption scheme and routing technique that is adopted by Onion Routing scheme. Because of that, Valkyrie can transmit messages on (stable) network anonymously. In addition, Valkyrie has two new onions: Alternate Onion and Back Track Onion. These two onions can bypass disconnection on unstable network. Consequently, Valkyrie is anonymous routing scheme which can run on unstable network.

2 0 0 0 OA 日本における符号理論の原点

- 著者

- 今井 秀樹 萩原 学

- 出版者

- 一般社団法人 電子情報通信学会

- 雑誌

- 電子情報通信学会 基礎・境界ソサイエティ Fundamentals Review (ISSN:18820875)

- 巻号頁・発行日

- vol.2, no.4, pp.4_9-4_15, 2009-04-01 (Released:2011-05-01)

- 参考文献数

- 53

- 被引用文献数

- 1

符号理論はディジタル情報の信頼性確保のために不可欠な理論であり,現在の情報化社会を支える基盤理論の一つである.この理論は約60 年前に米国で生まれたが,日本でもこの時期から符号理論の研究が行われていた.しかし,研究者が増え,国際的に認められる研究成果が出るようになったのは40~50 年前のことである.それには,この研究を米国で始めた方々の帰国とW. W. Peterson の著書の影響が大きい.このころ,日本において現在につながる符号理論研究の原点が形成されたといってよいだろう.その後,特に符号理論の応用の面で日本は世界を先導する役割も担ってきた.この間,符号理論は何度かの大きな変革を経ながら,その応用範囲を拡大しつつ発展を続けてきている.本稿では,このような符号理論の流れを日本の視点から俯瞰する.

2 0 0 0 OA 1. 誤り訂正符号化技術の歴史

- 著者

- 今井 秀樹

- 出版者

- 一般社団法人 映像情報メディア学会

- 雑誌

- 映像情報メディア学会誌 (ISSN:13426907)

- 巻号頁・発行日

- vol.70, no.7, pp.561-566, 2016 (Released:2018-08-04)

- 参考文献数

- 35

- 著者

- 田村 仁 古原 和邦 今井 秀樹

- 出版者

- 一般社団法人情報処理学会

- 雑誌

- 情報処理学会論文誌 (ISSN:03875806)

- 巻号頁・発行日

- vol.48, no.2, pp.494-504, 2007-02-15

- 参考文献数

- 11

- 被引用文献数

- 1

アドホックネットワークに代表されるような動的なネットワーク上で何らかの双方向通信を行う際,送信時に利用した経路を返信時では利用できないケースは当然考慮されるべきであるが,とりわけ,返信時にその返信先を知ることができない匿名通信においては,これはそう単純な問題ではない.特に医療相談など,返信までのタイムラグが大きいアプリケーションほどそのような問題に陥る可能性は高い.しかしながら,こうした点について従来の匿名通信方式では十分に考慮されているとはいい難い.そこで本論文では,主な既存方式の特徴や問題点とその原因を整理したうえで,新たに高いデータ可用性を有した方式を提案する.また,これら提案方式を含め種々の組合せについて匿名性,データの可用性,および操作のコストという観点からの比較検証を行った.その結果,従来の代表的な双方向匿名通信方式であるオニオンルーティングを用いる場合に比べても総合的に性能が優った方式の組合せを示すことに成功した.

2 0 0 0 サイドチャネル攻撃に対する標準評価ボードとツールの開発

- 著者

- 堀 洋平 片下 敏宏 坂根 広史 佐藤 証 戸田 賢二 今井 秀樹

- 出版者

- 一般社団法人電子情報通信学会

- 雑誌

- 電子情報通信学会技術研究報告. RECONF, リコンフィギャラブルシステム : IEICE technical report (ISSN:09135685)

- 巻号頁・発行日

- vol.108, no.300, pp.87-92, 2008-11-10

- 被引用文献数

- 1

近年,暗号モジュールの電力波形や電磁波などから内部の情報を暴露する新たな物理攻撃であるサイドチャネル攻撃が登場しており,その対策方法や評価基準の策定が急務となっている.我々は,統一された実験環境の構築により国際標準規格の策定へ貢献する目的に,サイドチャネル攻撃に対する標準評価ボードSide-Channel Attack Evaluation Standard BOard(SASEBO)を開発し,標準実験環境として国内外の研究機関へ配布を行っている.また,実験に必要となる暗号モジュールや制御IPマクロ,およびそれらのドキュメントも配布している.本論文では,標準評価ボードによる環境を紹介し,現在開発を行っている安全性を検証するソフトウェアについて述べる.

- 著者

- 鈴木 継美 今井 秀樹 小林 香苗 本郷 哲郎 柏崎 浩 大塚 柳太郎 鈴木 久乃 石田 裕美

- 出版者

- Japan Society of Nutrition and Food Science

- 雑誌

- 日本栄養・食糧学会誌 (ISSN:02873516)

- 巻号頁・発行日

- vol.41, no.2, pp.91-102, 1988

- 被引用文献数

- 5 10

食材料 (生鮮67種, 加工・調理済70種) を一般市場より購入し, 某女子大生の食事記録に基づき83種の料理を作成した。これらの食材料と料理のセレン含量をWatkinsonの方法によって測定し, その値を文献値と比較した。これらの値に基づき, 食品群別セレン含量を定め, 国民栄養調査の結果 (昭和60年) を用い, 日本人1人1日あたりセレン摂取量を推定した。<BR>1) 生鮮食材料のうち高値を示したものは, 魚介類, 肉類, 卵類であった。文献値と比較すると, 生鮮, 加工両食材料ともにかなり食い違うものがみられた。<BR>2) 1人1回分の料理のセレン含量の大きかったものは, めん類, 卵料理, 肉料理, 魚介類の料理であったが, 料理のエネルギー含量100kcalあたりでみると, もっとも大きいものは魚料理であった。なお, 調理によるセレンの損失の可能性が一部の料理に認められた。<BR>3) 日本人1人1日あたりの推定摂取量は, 調理損失を考慮しないと, 104.2μgであった。

2 0 0 0 期限付き匿名貸し出しプログラムにおける一考察

- 著者

- 繁富利恵 大塚玲 小川 貴英 今井 秀樹

- 出版者

- 一般社団法人情報処理学会

- 雑誌

- 情報処理学会研究報告コンピュータセキュリティ(CSEC) (ISSN:09196072)

- 巻号頁・発行日

- vol.2002, no.68, pp.153-160, 2002-07-18

- 参考文献数

- 8

現在、情報の電子化が進んでいることは周知の事実である。こういった電子情報は、非電子情報に比べ、情報の収集、検索や統合などが容易となるため、蓄積情報に対する配慮がより重要となっている。こういった中、貸し出しサービス(図書館、レンタルビデオ、借金など)は情報の電子化が非常に進んでいるサービスの一つである。また、貸し出しサービスにおける情報は、個人の趣味指向だけではなく、生活レベルさえも推測できるような情報を含んでいる。つまり、貸し出しサービスの情報の管理者は貸し出し情報を手にいれることができるだけでなく、各個人の個人的な情報を手にいれることもできる。また、情報が全て電子化されているため一度上記の情報がユーザの意図に反して貸出機関から流出してしまうと、電子情報の持つ特徴により、サービス利用者に関連する他の情報との統合が進む可能性が高く、このような電子化された情報が持つプライバシ問題は大きい。こういった問題を解決するため、"匿名貸し出し"を提案する。この"匿名貸し出し"は、貸し出しの際には匿名で貸し出し、返却期限を過ぎても未返却だった場合にはその匿名性を破るようなシステムである。この論文では、貸し出し機関が匿名で貸していた場合でもユーザ一人当たりの権利の数を制限するようなことができ、(つまり図書館であれば何冊貸しているかを制限できること)しかも、ユーザのプライバシは保たれるような新しいシステムを提案し、耐タンパーデバイスおよびオフライン電子マネー方式を利用してこれを実現した。Recently, paper based transactions are being replaced by digitized transactions in rapid pace. These kind of digitized data is useful compared to paper based data in sense of the flexibility of the data. Loan Service, (for example, Library, Rental video, debt etc.,) is among the services that makes use of sophisticated digitized transactions. Loan services handle a lot of personal information, which enables the administrators of the information, the analysis of personal hobby and tastes, or even living levels. This leans to a large privacy problem. We examined ways to aviod this privacy problem. One solution is to use "An Anonymous Loan" that the user can be anonymous while borrowing and returning, but the anonymity is unveiled on the due data without return. In this paper, we will suggest a new virsion "An Anonymous Loan System" that the loan party is allowed to control the number of rithts transact by one user, using tamper resistance device and electronic cash sheme for off-line payment.

1 0 0 0 OA 化学物質の複合曝露による健康影響の新しい評価方法とその課題

- 著者

- 今井 秀樹 水野 佑紀 Cindy Rahman AISYAH 増田 桃佳 小西 祥子

- 出版者

- 一般社団法人日本衛生学会

- 雑誌

- 日本衛生学雑誌 (ISSN:00215082)

- 巻号頁・発行日

- vol.78, pp.22009, 2023 (Released:2023-06-08)

- 参考文献数

- 44

There are several basic prerequisites for the risk assessment of combined exposures to pesticides and dioxins using human health effects as the endpoint. First, all the target chemical substances exert the same toxicity to humans through the same mechanisms. Second, there is a linear dose–response relationship between the toxicity and effects of individual chemicals. With these two prerequisites, the effects of combined exposures are estimated as the sum of the toxicities of individual chemicals. For example, the toxicities of dioxins are calculated using their toxic equivalent quantities (TEQ) by considering the assigned toxic equivalent factor (TEF) of 2,3,7,8-tetrachlorodibenzo-p-dioxin (2,3,7,8-TCDD) set individually from their isomers and homologs. In conventional epidemiological studies, when the impact of each of multiple chemical substances is examined, methods such as multiple regression analysis or using a generalized linear model (GLM) have been used on the basis of the same prerequisites. However, in practice, some of the chemicals exhibit collinearity in their effects or do not show a linear dose–response relationship. In recent years, there have been several methods developed in the field of machine learning being applied to epidemiological research. Typical examples were methods using Bayesian kernel machine regression (BKMR) and weighted quantile sum (WQS), and the shrinkage method, i.e., using the least absolute shrinkage and selection operator (Lasso) and elastic network model (ENM). In the future, while taking into account the findings of experimental studies in biology, epidemiology, and other fields, it is expected that various methods will be applied and selected.

1 0 0 0 OA 情報セキュリティと「想定外」

- 著者

- 今井 秀樹

- 出版者

- 一般社団法人 電子情報通信学会

- 雑誌

- 電子情報通信学会 基礎・境界ソサイエティ Fundamentals Review (ISSN:18820875)

- 巻号頁・発行日

- vol.5, no.3, pp.198-204, 2012-01-01 (Released:2012-01-01)

- 参考文献数

- 30

1 0 0 0 OA 交渉ゲームにおける鍵自己暴露戦略のインパクト?電子署名技術の利用に係る新たな課題

- 著者

- 宮崎 邦彦 岩村 充 松本 勉 佐々木 良一 吉浦 裕 松木 武 秦野 康生 手塚 悟 今井 秀樹

- 雑誌

- 情報処理学会論文誌 (ISSN:18827764)

- 巻号頁・発行日

- vol.46, no.8, pp.1871-1879, 2005-08-15

電子署名技術の利用にあたっては,署名者は秘密鍵を安全に管理する必要がある.一般には,秘密鍵を安全に管理することは署名者自身にとって利益となると考えられているが,署名者の状況によっては,安全に管理することが利益とならないケースも生じうる.本稿では,署名者が債務超過に近い状態にある債務者である場合を例にあげて,署名鍵の自己暴露が債権者に対する攻撃となることを指摘する.さらに債務者が鍵自己暴露の可能性を持つことが,債権者?債務者間の債務縮減交渉に与える影響について分析を行い,この問題への対策の方針と例を示す.

1 0 0 0 OA 尿中代謝産物排泄量から推定した日本人妊婦のビスフェノールA摂取量

- 著者

- 藤巻 可弓 荒川 千夏子 吉永 淳 渡辺 知保 芹澤 滋子 今井 秀樹 白石 寛明 水本 賀文

- 出版者

- 日本衛生学会

- 雑誌

- 日本衛生学雑誌 (ISSN:00215082)

- 巻号頁・発行日

- vol.59, no.4, pp.403-408, 2004-11-15 (Released:2009-02-17)

- 参考文献数

- 14

- 被引用文献数

- 14 21

Objective: The daily bisphenol A (BPA) intake level of Japanese pregnant women was surveyed based on the measurement of the urinary excretion level of a BPA metabolite.Methods: Spot urine samples were collected from 56 pregnant women who visited the gynecology division of a hospital for a routine health check between June and October 2003. The urinary concentrations of the BPA metabolite and creatinine were measured by GC/MS/MS and spectrophotometry, respectively. Daily BPA intake was assumed to be equal to daily excretion.Results: The daily intake of BPA among Japanese pregnant women was estimated to be in the range of <0.3 to 7.9μg/day (median<2.0μg/day), being consistent with the levels in previous studies for non-pregnant Japanese women. This level was far below the current Acceptable Daily Intake (0.01mg/kg/day) which was set by the European Commission. The maximum estimated intake per body weight (0.16μg/kg/day) reached 1/10 of the Lowest Adverse Effect Level of BPA for pregnant mice for a reproductive effect on the offspring (2μg/kg/day).Conclusion: It is desirable to lessen BPA intake from a precautionary viewpoint, particularly in pregnant women.

1 0 0 0 複数ラウンド型無記名投票における途中棄権者票の悪用防止策

- 著者

- 田頭 信博 松本 勉 今井 秀樹

- 出版者

- 一般社団法人電子情報通信学会

- 雑誌

- 電子情報通信学会技術研究報告. ISEC, 情報セキュリティ

- 巻号頁・発行日

- vol.93, no.24, pp.19-27, 1993-05-14

一つの管理センタの下で匿名通信路とブラインド署名技術を用い,一回の投票のために投票者が複数回メッセージを送出するタイプの(単一管理センタ複数ラウンド型)電子無記名投票方式群は,実用性の高い方式を含む可能性があり重要である.しかし,投票のプロトコルを途中で放棄する投票者がいた場合,その投票者分の票を管理センタに悪用される恐があった.そこで,本論文では単一管理センタ複数ラウンド型方式を途中棄権者票の悪用のできない方式に変換する一般的な方法を提案し,具体的も示すことにする.

1 0 0 0 暗号技術の動向

- 著者

- 今井 秀樹

- 出版者

- 一般社団法人情報処理学会

- 雑誌

- 情報処理学会研究報告電子化知的財産・社会基盤(EIP) (ISSN:09196072)

- 巻号頁・発行日

- vol.2002, no.57, pp.1-8, 2002-06-22

- 被引用文献数

- 1

暗号の基本的な機能は守秘と認証であり,それに基づいて,ネットワークにおける情報セキュリティの基盤が構築される.このため,ネットワーク社会において暗号技術の果たす役割は極めて大きい.本講演では,このように重要な暗号技術について,その概要を述べ,ついで,今後の安心できるネットワーク社会形成のために最も重要な課題である暗号評価,長期間安全な暗号,人と暗号の調和に対するソリューションとして,暗号技術評価プロジェクトCRYPTREC,情報量的に安全な暗号システム,およびヒューマンクリプトの三つの話題をとりあげて論じる.The functions of cryptography are confidentiality and authenticity. The information security infrastructure of the network society is constructed on the basis of these functions. Thus cryptographic techniques play very important roles in the modern society. In this talk, after introducing fundamental concepts of cryptology, we discuss three topics, CRYPTREC (national initiative of evaluating cryptographic techniques available for the electronic government), cryptosystems of information theoretic security, and humancrypt, as solutions to important problems of security evaluation, long-term security, and harmonization of cryptography and human beings.

1 0 0 0 楕円曲線における Signcryption方式

- 著者

- 鄭 玉良 今井 秀樹

- 出版者

- 一般社団法人電子情報通信学会

- 雑誌

- 電子情報通信学会技術研究報告. ISEC, 情報セキュリティ

- 巻号頁・発行日

- vol.97, no.380, pp.55-62, 1997-11-19

Signcryption は公開鍵暗号技術の新たなプリミティブであり、公開鍵暗号化とディジタル署名の両機能を効率的に実現する。すなわち、従来通り署名してから暗号化をするという2ステップを経て両機能を達成する場合 (signature-then-encryption方式) と比較して、コストを極めて低くすることができる。本稿では、この Signcryption を有限体の楕円曲線上で実現する方式について述べる。さらに、楕円曲線上の signature-then-encryption 方式との効率比較を行い、Signcryption によって計算コストが58%、通信オーバーヘッドが40%削減できることを示す。

- 著者

- 末松 俊成 今井 秀樹

- 出版者

- 一般社団法人電子情報通信学会

- 雑誌

- 電子情報通信学会技術研究報告. ISEC, 情報セキュリティ

- 巻号頁・発行日

- vol.98, no.48, pp.71-79, 1998-05-15

- 被引用文献数

- 7 1

本稿では、暗号化/複合機能、秘密メモリ、従来のCPUの機能を内臓したCMP(Crypto microprocessor)について述べる。ソフトウェアは、メモリや記憶装置内では暗号化され、CMP は、ソフトウェアを実行中に部分的に複号し、複号された形が見られないように処理できる。このため、ソフトウェアにセキュリティを厳重に守ることができる。また、このCMPは従来の暗号化/複号機能を持たないCPUと上位互換があるため、これをパソコンなどの汎用のコンピュータに組み込むことができる。さらに、このCMPを利用したソフトウェア流通方法の例を示す。